Aunque pueda parecer burdo y poco sofisticado, el hackeo mediante ataques de fuerza bruta es una de las violaciones de la ciberseguridad más comunes. A grandes rasgos, un ataque de fuerza bruta se basa en «adivinar» el nombre de usuario y la contraseña de un usuario para acceder a cuentas. Sin embargo, su elevada tasa de éxito se atribuye menos a las acciones humanas y más a los robots automatizados que pueden realizar muchos procesos para encontrar la combinación correcta.

Pero, ¿cómo funcionan los ataques de fuerza bruta, cómo puedes reconocerlos y protegerte de ellos? Veamos todo esto a continuación.

Contenido

¿Qué son los ataques de fuerza bruta?

Un ataque de fuerza bruta, es un hackeo criptográfico que se basa en adivinar posibles combinaciones de una contraseña objetivo hasta descubrir la correcta. Cuanto más larga sea la contraseña, más combinaciones habrá que probar. Sin embargo, si la contraseña es débil, puede llevar sólo unos segundos sin apenas esfuerzo, por lo que todos deberían aplicar contraseñas seguras a todos los usuarios y sistemas.

Para explicarlo de forma más sencilla, los ataques de fuerza bruta son el viejo y conocido método de prueba y error, solo que aplicado a un formulario de login, donde el atacante inserta distintos tipos de combinaciones de usuario y contraseña en pos de dar con una combinación correcta. Como deciamos al comienzo, puede sonar como una práctica un poco simple, pero se trata de uno de los métodos más efectivos y más utilizados en su área.

Tipos de ataque de fuerza bruta

Los hackers utilizan diferentes tipos de ataques de fuerza bruta para evitar la detección de los sistemas de seguridad y hacer que sus actividades sean menos perceptibles. La mayoría de los ataques de fuerza bruta utilizan software automatizado debido a su rapidez y eficacia a la hora de probar un gran número de combinaciones de nombre de usuario y contraseña para descifrar el sistema o encontrar una vulnerabilidad. Los principales tipos de ataque son:

Ataque tradicional de fuerza bruta

El atacante genera una combinación aleatoria de caracteres hasta que descubre la contraseña correcta que coincide con un nombre de usuario específico. Estos ataques son sencillos porque mucha gente utiliza contraseñas débiles

Ataque de diccionario

Este ataque utiliza un software que prueba automáticamente las palabras y frases más utilizadas de un diccionario para descubrir la contraseña. Esto resalta la importancia de utilizar contraseñas con combinaciones de palabras aleatorias o palabras inventadas que serían desconocidas para los atacantes pero totalmente lógicas y memorizables para el usuario.

Ataque híbrido de fuerza bruta

Este método combina los dos anteriores. Los atacantes se basan en un sofisticado software de hackeo que utiliza diccionarios y caracteres aleatorios para adivinar la contraseña correcta.

Relleno de credenciales

Los atacantes utilizan datos previamente pirateados y ejecutan la misma combinación de usuario y contraseña en diferentes sitios web hasta que encuentran una coincidencia. Por lo tanto, es importante utilizar datos de acceso diferentes para distintos sitios. Si uno es pirateado, los otros permanecerán seguros.

Ataque de fuerza bruta inverso

Con el método tradicional, los atacantes intentan determinar la combinación correcta para la contraseña de un único usuario. Por el contrario, el ataque inverso se basa únicamente en las contraseñas más utilizadas y las compara con un gran número de nombres de usuario hasta encontrar una coincidencia.

¿Por qué se producen?

Los atacantes pueden utilizar ataques de fuerza bruta para:

Robar datos sensibles

Los hackers acceden a cuentas personales e invaden la privacidad de los datos sensibles como pueden ser los bancarios u otra información financiera. Posteriormente, imitan la identidad del usuario para robar sus finanzas y credenciales.

Propagar malware

Estos atacantes inyectan malware o spyware en los sitios web. Posteriormente redirigen a los usuarios a sitios maliciosos o crean un sitio espejo para engañar a los clientes y que introduzcan sus datos confidenciales.

Hacer que los sitios web no estén disponibles

A veces, los atacantes intentan disminuir la reputación de una empresa haciendo que su sitio web o servicios no funcionen de forma apropiada.

Redirigir el tráfico del sitio web a sitios de anuncios

Cuando un hacker realiza un ataque de fuerza bruta contra un sitio web, uno de sus objetivos puede ser obtener ingresos de las comisiones publicitarias.

Implantando anuncios de spam en un sitio web para ganar dinero con cada clic, redirigiendo el tráfico a un sitio web falso con múltiples anuncios.

¿Cómo protegernos frente a un ataque de fuerza bruta?

La mejor forma de prevenir los ataques de fuerza bruta es aplicar prácticas de seguridad sólidas. Esto incluye la creación de contraseñas complejas y únicas, el uso de la autenticación de dos factores, la limitación de los intentos de inicio de sesión, la supervisión, el registro, el uso de CAPTCHA y el uso de una lista de denegación.

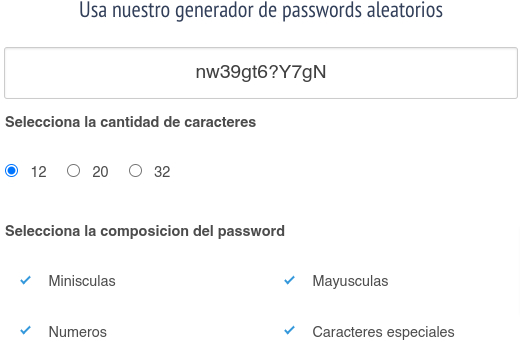

Utilizar contraseñas seguras

Al aplicar contraseñas seguras y fiables, los usuarios y las organizaciones pueden reducir significativamente las posibilidades de que un ataque de fuerza bruta tenga éxito y proteger los datos y activos confidenciales.

Utilizar la autenticación multifactor (MFA)

La autenticación multifactor es una medida de seguridad adicional que requiere que una persona proporcione dos formas de identificación. Suele ser algo que el usuario conoce, como una contraseña o un PIN, y algo que tiene, como un teléfono, un token de seguridad o un identificador biométrico, como una huella dactilar o Face ID. Los usuarios solo pueden acceder a la cuenta una vez que verifican ambos identificadores. Esto añade una capa de seguridad adicional, evitando que los atacantes accedan a la cuenta incluso si descifran la contraseña.

Limitar los intentos de inicio de sesión

Limitar los intentos de inición de sesión evita de forma efectiva los ataques de fuerza bruta, ya que limita el número de intentos fallidos que se pueden realizar durante la autenticación de la cuenta. El sistema bloquea automáticamente al usuario si no proporciona las credenciales correctas tras varios intentos. El usuario permanece bloqueado durante un periodo determinado, que aumenta tras cada intento fallido posterior. Esto impide a los atacantes descifrar la contraseña por ensayo y error, ya que no podrán probar todas las combinaciones de caracteres.

Supervisión y registro

Mediante la supervisión, puedes detectar actividades inusuales, como intentos fallidos de inicio de sesión en un breve periodo de tiempo.

El registro puede ayudar a rastrear el ID del usuario, la dirección IP, la fecha, la hora y cuándo y cuántos intentos fallidos de inicio de sesión se produjeron. Puedes utilizar posteriormente esta información para analizar patrones y detectar amenazas potenciales. Incluso si se produce una violación de la seguridad, los registros pueden proporcionar información valiosa para el análisis.

Muchos sistemas de gestión de eventos e información de seguridad (SIEM) pueden automatizar el proceso de supervisión y registro, facilitando el seguimiento de actividades sospechosas.

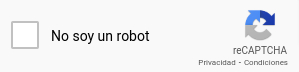

Utilizar CAPTCHA

Puedes dificultar el éxito de los ataques automatizados de fuerza bruta exigiendo a los usuarios que completen un CAPTCHA antes de iniciar sesión. Un CAPTCHA es un desafío visual o sonoro diseñado para verificar si el usuario es un humano o un bot. Como la mayoría de los ataques de fuerza bruta se basan en software automatizado este no puede superar los CAPTCHA. Así puedes asegurarte de que sólo los usuarios legítimos pueden acceder a tus sistemas solicitando que completen uno antes de iniciar sesión.

Utilizar una lista negra de IP

También conocida solo como lista negra, es una lista de direcciones IP identificadas como fuente de tráfico malicioso o actividad no deseada. Cuando se añade una dirección IP a una lista negra, se bloquea todo el tráfico procedente de ella.

Sin embargo, estas listas de denegación de IP tienen limitaciones, ya que los atacantes pueden utilizar servidores proxy y redes de bots para encubrir su dirección IP y evitar ser detectados por la lista de denegación de IP. Si utilizas una, asegúrate de que quienes la gestionan la actualizan periódicamente, de forma manual o automática. Incluso puedes utilizar varias listas negras en simultáneo, pero es importante asegurarse que sean de buena reputación.

Actualizar el software y el firmware

El software y el firmware obsoletos suelen dejar al descubierto vulnerabilidades que los hackers pueden utilizar para realizar ataques de fuerza bruta. Mantenerlos actualizados puede ayudar a que se parchean estas vulnerabilidades de seguridad y se implementan nuevas funciones de seguridad.

Conclusión

Los ataques de fuerza bruta son una amenaza muy activa en el mundo de Internet, y son capaces de causar daños tanto a personas como a organizaciones y empresas.

Los ataques de fuerza bruta se producen por razones muy variadas, como por ejemplo robar datos, introducir malware en un sitio, provocar errores en páginas web e incluso redirigir el tráfico de un sitio hacia otros sitios web.

Afortunadamente existen muchas formas de protegernos, como por ejemplo utilizar contraseñas seguras, usar la autenticación multifactor, limitar la cantidad de intentos de login permitidos, utilizar captchas, entre otras medidas.

Implementar prácticas de seguridad sólidas, supervisar las actividades del sistema de forma constante e invertir en medidas, como un ciberataque digital simulado, también puede ayudar a fortalecer tus defensas.